¿Cómo está Evolucionando el Mercado Internacional de Transferencia de Dinero?

Enviar dinero al exterior ha sido tradicionalmente una tarea ardua y costosa, ejemplificada por interminables cadenas de intermediarios, trámites manuales y cargos ocultos. Afortunadamente, los desarrollos en la industria en los últimos años significan que las personas e incluso las pequeñas y medianas empresas ahora pueden disfrutar de servicios de transferencia de dinero extranjero más rápidos, más baratos y con valor agregado. Todos estos son beneficios que las empresas, los bancos y los gobiernos más grandes han mantenido tradicionalmente a través de su acceso directo al mercado de divisas institucional, que intercambia 4.8 trillones de dólares en transacciones diarias.Los operadores de transferencia de dinero (MTO) son facilitadores de las transacciones de pago internacionales. El FMI proporciona una definición clara de lo que son estas entidades:

“Los operadores de transferencia de dinero (MTO) son compañías financieras (pero generalmente no bancos) que realizan transferencias transfronterizas de fondos utilizando su sistema interno o acceso a otra red bancaria transfronteriza.”La complejidad de las diferentes monedas y sistemas bancarios significa que el envío de dinero de un país a otro es completamente diferente de una transferencia nacional. A continuación, se muestra una visualización del papel que juega un MTO en la transferencia internacional.:

En este artículo, se describirán los principales desafíos del sector de MTO y se analizarán las estrategias de tres actores importantes de la industria para proporcionar una comprensión más clara de cómo está evolucionando el sector y qué potencial hay para que los inversionistas obtengan ganancias de la industria.

Giros: los Honorarios están Cayendo y los MTO Dominan

La transferencia internacional de dinero se conoce comúnmente como “giros”. El Banco Mundial define estas transacciones como:“Los giros personales son la suma de las transferencias personales y la remuneración de los empleados … Las transferencias personales incluyen todas las transferencias corrientes en efectivo o en especie entre individuos residentes y no residentes, independientemente de la fuente de ingresos del remitente.”

Según el Banco Mundial, los giros totales enviados en 2016 estaban por encima de la marca de 530 billones de dólares billion y han crecido a una tasa compuesta anual (CAGR) del 10,4% desde el año 2000, lo que representa un importante mercado de servicios globales. El costo promedio para los remitentes de giros en el tercer trimestre de 2017 fue 7.21% (del total principal enviado), que sigue una tendencia de disminución de costos, como se puede ver en la Gráfica 1 a continuación:

Los costos han disminuido como resultado de una competencia más sana y debido a la presión del G20 y la ONU, que se están enfocando en un costo promedio para el consumidor de 5% y 3% respectivamente. Estos organismos prestan especial atención y esfuerzo al mercado de servicios de giros debido a su popularidad entre los trabajadores con salarios bajos y el papel que desempeñan los giros en el desarrollo económico de los mercados emergentes. Los bancos se enfrentan a la mayor presión de este impulso para reducir las comisiones ya que son los proveedores de giros más costosos, con un costo promedio (Banco Mundial tercer trimestre de 2017) de 11.0%, en comparación con los MTO en 6.1%.

Al observar los corredores de giros, las gráficas 2 y 3 a continuación muestran las rutas más populares de dinero a flujo. El patrón subyacente muestra que el dinero generalmente se envía de países económicamente desarrollados, a países en desarrollo, corroborado por el hecho de que los Estados Unidos y la India envían y reciben, respectivamente, la mayor cantidad de dinero. Por cierto, China ocupa un lugar destacado tanto en el envío como en la recepción de dinero y ambos volúmenes direccionales crecen rápidamente en relación con sus pares. Todos los países en estas clasificaciones muestran un fuerte crecimiento, lo que indica que el mercado de giros con un tamaño de 530 billones de dólares aún no se ha estabilizado en una fase madura:

En términos de quién maneja los giros, los MTO dominan el mercado. Western Union tiene más del doble de la participación de mercado de su competidor más cercano, UAE Exchange. A pesar de que los pagos y los giros reciben atención de las nuevas empresas de Fintech, dentro de los cinco principales proveedores por volumen, solo hay un recién llegado, Transferwise. El cuadro 4 a continuación muestra el panorama competitivo del mercado.

La Presión para Bajar las Tarifas está Afectando a los MTO

La fuerte presión de las organizaciones internacionales (G20, ONU, etc.) para reducir los costos de los giros para los usuarios está sometiendo a sus principales actores a un mayor escrutinio hacia sus precios. Teniendo en cuenta que los bancos cobran los precios más altos, uno esperaría que sintieran la mayor presión de este movimiento, pero los bancos son organizaciones diversificadas con muchas otras fuentes de ingresos. Los pagos internacionales no son un servicio básico para un banco, en comparación con un MTO, que es toda su razón de ser. La difusión de los ingresos de las empresas internacionales de transferencia de dinero se dividen en dos partes: una tarifa de transacción y el mercado de divisas (“FX”) cobrada al consumidor. Western Union, por ejemplo, tuvo una división de 70% y 27% entre los ingresos por comisiones y FX respectivamente en sus resultados de 2016.Los nuevos jugadores que ingresan al mercado están aumentando los niveles de competencia, utilizando las tarifas como un diferenciador tangible para posicionarse en contra de los titulares. La construcción de sus modelos comerciales en plataformas digitales puras también les proporciona costos fijos más bajos y sus plataformas operativas tecnológicas más modernas y limpias ofrecen a los consumidores tiempos de respuesta más rápidos. A medida que la industria avanza hacia una con las características de un Mercado de producto, los jugadores deben encontrar nuevas formas de diferenciarse de la competencia. Esto puede ser a través de servicios como tarjetas de débito prepagas o servicios de nómina para empresas, todo lo cual ofrece al consumidor más opciones y utilidad. Una comparación de lo que ofrecen los principales jugadores se muestra a continuación:

Para analizar mejor cómo los cambios en el mercado han afectado las fortunas de sus jugadores, veamos ahora la estrategia y los resultados de tres grandes MTO: Western Union, Transferwise y Xoom. El primero es el titular principal del mercado, mientras que los últimos dos han surgido desde el cambio de siglo y cada uno ha hecho su propia marca distintiva en la industria. Los ejemplos de Transferwise y Xoom pueden mostrar que hay oportunidades positivas para los inversionistas dentro de este sector.

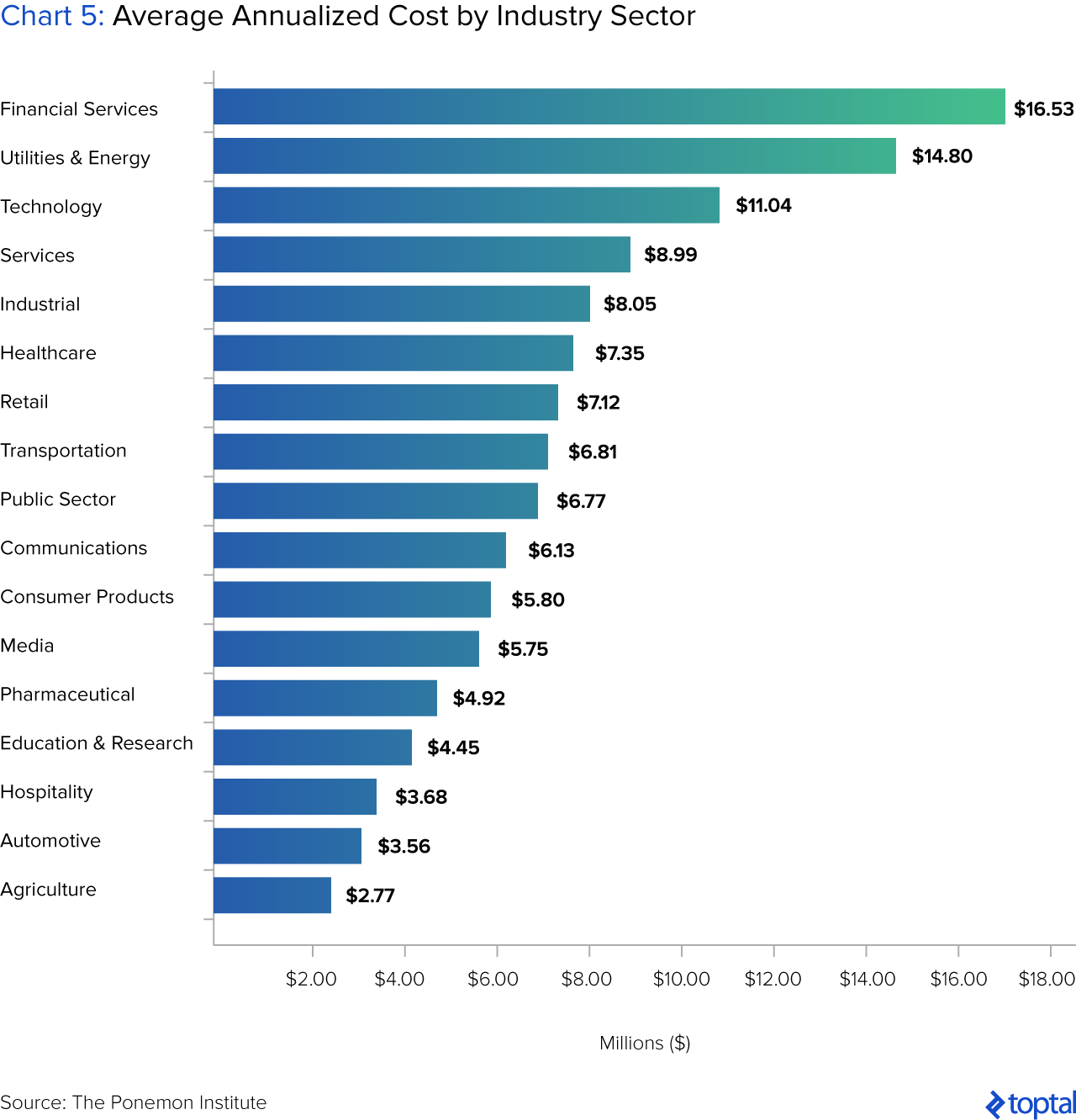

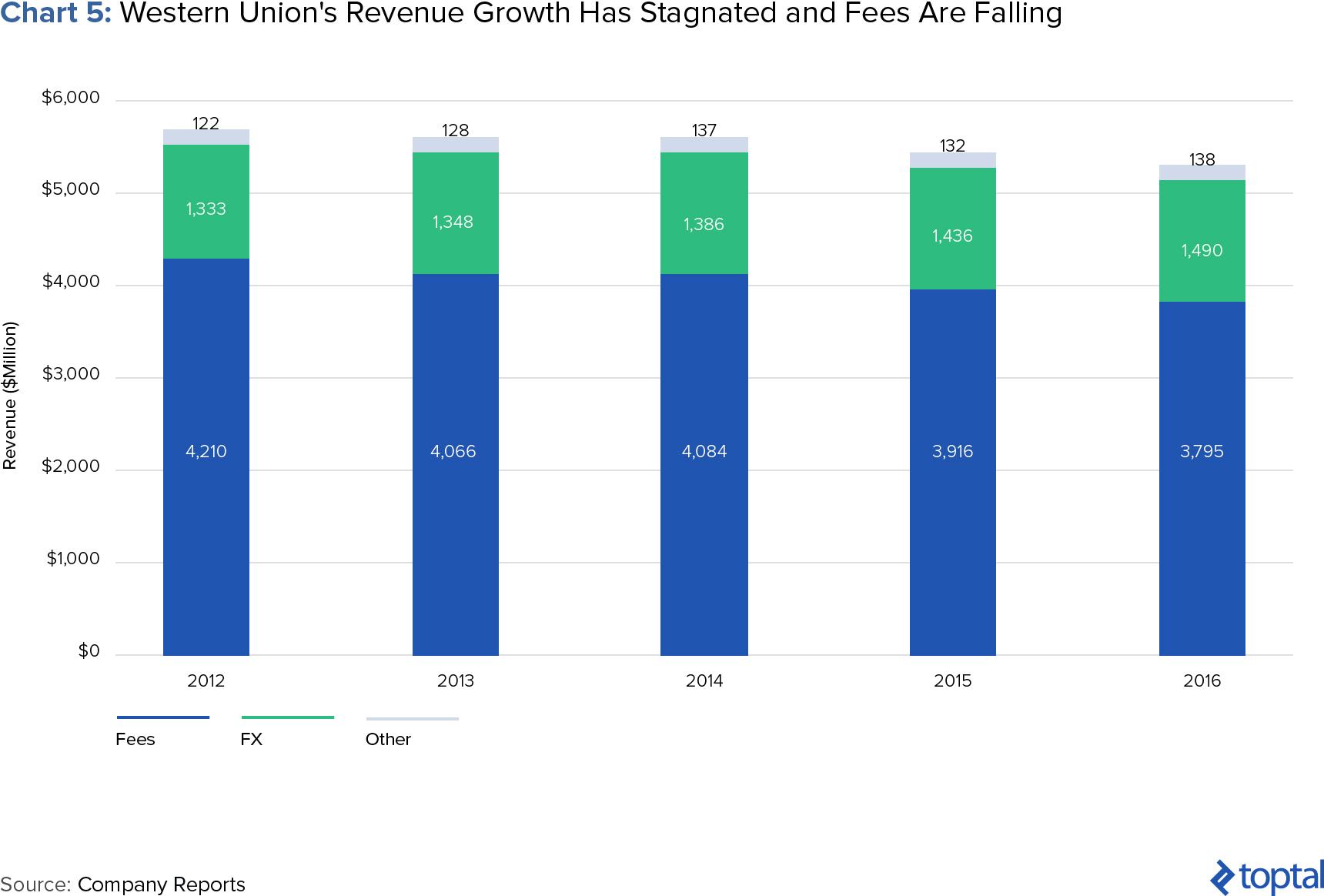

Western Union: Frente a la Presión a la Baja en Tarifas

Western Union es el MTO más grande por volumen de dólares negociado y posteriormente, es un objetivo principal de interrupción para los recién llegados. Su dominio sobre el mercado proviene de una red grande y establecida de sucursales afiliadas de brick and mortar, que brindan comodidad física y conocimiento de marca junto con una introducción constante de servicios de valor agregado que han atraído a clientes corporativos. Un ejemplo de esto es Edge, una plataforma de mercado para que los clientes descubran nuevos clientes y realicen transacciones.Sin embargo, como se puede ver en la Gráfica 5 a continuación, su crecimiento de ingresos se ha estancado y su mezcla de composición ha ido cambiando. En vista de la mayor competencia de tarifas, su participación relativa de los ingresos provenientes de comisiones ha estado disminuyendo, cayendo a 70% en 2016 de un 72% en 2014. Por el contrario, los ingresos por divisas han aumentado durante el mismo tiempo a 27% de un 25%:

Western Union ha intentado compensar el crecimiento estancado de sus ingresos diversificando sus flujos. Se ha prestado especial atención al aumento de los ingresos por divisas, que en términos absolutos no ha aumentado más rápidamente que la disminución en los cargos por comisiones. Sin embargo, para mí, esto se presenta como un enfoque equivocado y de corto plazo ya que simplemente está moviendo el costo que un cliente paga de una mano a otra. Techcrunch notó este acercamiento:

“Básicamente, te dice cuál es el tipo de cambio que realizó, pero no cuál es el real. Western Union se gana la diferencia “Las divisas de mercado internacional cambian cada fracción de segundo, por lo que puede parecer más opaco desde la perspectiva del cliente en comparación con las tarifas de transferencia lineales planas. Sin embargo, a largo plazo, cobrarle más a un cliente por el cambio de divisas será en su perjuicio ya que las compañías más nuevas están siguiendo una estrategia de ser sinceras y transparentes con estas partidas de costos. Una investigación de mercado más efectiva, sobre el entorno competitivo cambiante de los pagos internacionales habría destacado anteriormente a Western Union el cambio hacia la transparencia de la tasa de cambio.

A pesar de estos problemas, Western Union sigue siendo la mayor MTO por volumen de transferencia, con 80 billones de dólares intercambiados en 2016. Debido a la infraestructura que ha creado y la accesibilidad proporcionada por su red de sucursales, es seguro decir que su posición no está bajo amenaza en el corto a mediano plazo. Sin embargo, un motivo de preocupación es el efecto que tendrá un estancamiento continuo del crecimiento de los ingresos en la capacidad de la empresa para prestar servicios a su vasta red y mantener su relevancia. Al igual que con muchas instancias famosas de interrupción, Western Union está paralizada por los recién llegados que ofrecen un formato de entrega de servicios más simple, lo que restringe su capacidad de respuesta debido a su compleja logística física (tiene 500 mil agentes) y amenaza de canibalización de las líneas comerciales existentes.

Transferwise: Competir en Precio pero Escalar hacia Cosas Mayores

Como el “recién llegado” más grande de Fintech en el espacio de MTO, Transferwise está bien posicionado para convertirse en una fuerza importante en la industria.Transferwise es una empresa privada, respaldada por capital de riesgo, formada en Estonia en 2011. Las noticias de septiembre de 2017 sobre una inminente ronda de financiación arrojaron luz sobre su reciente desempeño, donde está destinado a generar ingresos de 100 millones de dólares en 2017 y tiene una participación del 10% en el mercado de transferencia de dinero del Reino Unido. Con 117 millones de dólares de capital ya recaudado, se predice que su valorización llegará a 1,600 millones de dólares en su próxima ronda de recaudación de fondos y el negocio ahora está al mismo nivel.

Parece que Transferwise ha alcanzado un punto de inflexión y los inversionistas lo han respaldado continuamente:

Lo que sorprende del éxito de Transferwise es que parece hacer que la magia suceda en márgenes estrechos. La empresa, como es sabido, no gana ningún margen de cambio en sus transacciones y solo cobra a los clientes una tarifa, que es a precios competitivos frente a sus pares. Afirma usar un modelo de igual a igual de igualar las transacciones de los clientes entre sí, lo que niega su necesidad de transferir monedas de forma manual (y costosa) a través de transacciones con terceros en el mercado interbancario.

La efectividad de este sistema de igual a igual como método para reducir costos es discutible ya que depende de que se transfiera el mismo volumen de dinero al mismo tiempo, en ambas direcciones, para que funcione. Volviendo a las gráficas 1 y 2, se puede ver que, con excepción de China, el dinero fluye entre países en patrones desequilibrados. Teniendo en cuenta que Transferwise está transfiriendo las tarifas de mercado medio a todos los consumidores, independientemente de si es posible la comparación entre iguales, sería factible sugerir que está perdiendo dinero en FX, teniendo en cuenta sus propios costos operativos y si realmente tiene el lujo para realizar transacciones a tasas de mercado medio.

Entonces, sin ningún tipo de ingreso por divisas, Transferwise se enfoca únicamente en las tarifas de transferencias, que a 0.5% de EUR a USD, son muy atractivas para los consumidores. Transferwise está ofreciendo esto de una manera viable al desarrollar su negocio de una manera puramente electrónica y virtual. No tiene una infraestructura de sucursal y solo ofrece opciones de transferencia electrónica, por lo que los clientes no pueden recoger efectivo en las oficinas de agentes. Si el negocio está llegando a un punto de equilibrio, esto sugiere que ha creado una operación tecnológica eficiente para lidiar con los procesos de transferencia de dinero, como la incorporación, los cheques KYC y las conciliaciones de saldos.

¿A Dónde Irá Después?

Una sugerencia sobre la futura expansión de los ingresos se vio en 2017 cuando Transferwise lanzó el Borderless Account. Este servicio ofrece a los clientes cuentas bancarias virtuales, lo que les permite ser pagados directamente por terceros y luego realizar distribuciones en cuentas físicas a través de una transferencia tradicional. Una progresión natural de esta estrategia sería ofrecer tarjetas físicas o servicios de pago NFC, lo cual movería al negocio hacia la captura de las transacciones cotidianas de los consumidores junto con las internacionales.Si Transferwise avanza hacia la adquisición de una licencia bancaria, obtendría más flexibilidad para ofrecer diferentes servicios (como préstamos), pero sus costos podrían aumentar sustancialmente debido al aumento de los requisitos regulatorios y de cumplimiento. Sin embargo, las ventajas de esto para el negocio podrían ser profundas ya que el mantenimiento de los saldos pasivos de los clientes proporcionará respaldo de capital de trabajo para compensar los grandes cambios que vienen con el territorio de los servicios internacionales de transferencia de dinero.

Transferwise se ha forjado un nicho aprovechando los objetivos de la organización intergubernamental de reducción de los costos de transferencia de dinero. Se ha marcado bien al pasar atractivos costos de divisas a los consumidores y luego cobrar tarifas bajas y transparentes. Sus acrobacias de mercadeo de guerrilla han atraído notoriedad por atacar los altos costos que otros proveedores cobran:

Su crecimiento le ha permitido construir una plataforma de clientes que han validado el servicio y le han permitido iterar una propuesta tecnológica eficiente. Ahora que la empresa está trabajando a gran escala, puede usar su base de clientes para generar más oportunidades de ingresos a través de interfaces API flexibles al igual que planes ambiciosos para la banca transaccional.

Xoom: El Plan para las Estrategias de Salida

Después de entrar en la Oferta Pública de Venta en 2013, Xoom fue adquirido por PayPal por 890 millones de dólares en 2015; siguiendo los pasos de su famoso adquirente, proporciona un ejemplo de una salida exitosa para los inversionistas en una empresa de giros.El servicio ofrecido por Xoom solo está disponible para consumidores que envían desde Estados Unidos. Pero como se muestra en el cuadro 2, este es el mercado más grande del país para enviar dinero. Esta es una oferta muy limitada en comparación con las otras dos empresas analizadas anteriormente; sin embargo, como Xoom ahora es parte de PayPal, un gigante de la industria de pagos, ahora ambas empresas pueden ofrecer a sus clientes servicios complementarios. PayPal siempre ha sido un juego electrónico puro para los consumidores y las empresas pero, en el ámbito de los pagos, las líneas de crédito y la facturación.

La naturaleza enfocada de Xoom contribuyó a su exitosa salida. No intentó ser todo para todos sino que sirvió bien a su segmento. Esto brinda una lección a los inversionistas que pueden verse arrastrados por los ambiciosos planes de una compañía para hacerse cargo de todos los elementos de la transferencia de dinero pero que luego se sienten abrumados por el esfuerzo operativo requerido para tener éxito. Xoom era una empresa atractiva para PayPal debido a la fortaleza de su red de afiliados en todo el mundo, lo que facilitaba los pagos en efectivo, recarga móvil y transferencia bancaria.

Como se señala en Forbes, Xoom le permitió a PayPal “fortalecer su negocio internacional”, especialmente en mercados emergentes. El ex director general de Xoom, John Kunze, señaló que las sinergias derivadas de esto eran mutuamente beneficiosas:

“Formar parte de PayPal … ayudará a acelerar nuestro tiempo de comercialización en geografías sin servicio”Antes de la adquisición, Xoom ejercía presión sobre Western Union combinando el envío en línea con la recepción fuera de línea. Los clientes enviarían dinero electrónicamente a través de su sitio web/aplicación, pero los destinatarios podrían elegir opciones de recolección física o electrónica al final. Por lo tanto, el valor del negocio para PayPal era aprovechar los elementos fuera de línea, mientras se combina su propio ecosistema en línea con Xoom para crear un servicio integrado para ambos grupos de clientes.

Las MTO están en una Carrera Hacia Abajo: La Diferenciación y La Captura de más Puntos de Contacto del Cliente es Clave

En los escenarios descritos anteriormente, las MTO necesitan estrategias para hacer frente a los aranceles más bajos y la mayor competencia de la tecnología, lo que permite a los extranjeros aumentar rápidamente las nuevas operaciones. Los tres ejemplos muestran características de cómo los jugadores pueden competir dentro de un mercado que se está convirtiendo en una mercancía. Las directivas del G20 y la ONU para reducir los precios estimulan una guerra de precios y ofrecen un punto de diferenciación fácil para los recién llegados para atraer nuevos clientes. Con una carrera evidente para reducir los precios, los titulares deben encontrar mejoras de eficiencia y ofrecer diferentes servicios de valor agregado para destacarse entre la multitud.Los servicios de valor agregado son la tendencia en boga para ofrecer ahora, lo que debería dar a los jugadores establecidos una ventaja debido a su alto tráfico y décadas de datos de los clientes. La pregunta es si tienen los medios para analizar estos datos de una manera comercialmente útil y si sus sistemas heredados lo permiten sin una inversión significativa en herramientas de minería de datos.

Hay muchas rutas a seguir para encontrar crecimiento futuro; por ejemplo, Western Union persigue a las empresas con sus opciones mejoradas de cobertura y mercado para conectar compradores y proveedores mientras que Transferwise se dirige al consumidor y avanza por el camino de convertirse en un banco. Ambas opciones brindan la posibilidad de alentar a los clientes a realizar más transacciones, que es la forma en que los OTD hacen dinero. También vuelve pegajoso al cliente, ya que los costos de cambio se vuelven más dolorosos para que se muevan a un competidor.

Conclusión: Hay Tres Fuentes de Valor en un Negocio de MTO

Como se destacó en un artículo, anterior de Toptal, las empresas de pagos en realidad no transfieren dinero, usan la infraestructura de otros proveedores de servicios. En el caso de los OTD, han crecido en importancia debido a una población cada vez más internacionalmente móvil y su propia determinación tenaz de hacer el trabajo sucio de enviar dinero, empaquetado en un servicio más convincente que las ofertas bancarias.Los ejemplos en este artículo sugieren que hay tres fuentes de valor (más allá de obviamente P&L) en una MTO, que determinará el éxito y el potencial de inversión del negocio:

- Fortaleza de la Marca: Ganar la confianza y el compromiso de los clientes.

-

Opciones para enviar y recibir dinero: La variedad de países y

las opciones de transferencia que se brindan a los clientes es una

ventaja que se obtiene al contar con una amplia gama de agentes y bancos

corresponsales.

- Calidad de la tecnología: En una empresa de bajo margen, se requiere una tecnología poderosa para conciliar transferencias, gestionar el riesgo de capital de trabajo y observar las tendencias de los clientes.

https://www.toptal.com/finance/market-research-analysts/-cómo-ha-evolucionado-el-mercado-de-transferencia-de-dinero-internacional-/es